-

윈도우 netstat 명령어로 해킹 여부 점검IT 2022. 11. 4. 17:03반응형

해킹 점검이라고 하지만, 네트워크 접속 기록을 모니터링할 수 있는 방법 정도로 생각됨. 해킹이라고 판단할 수 있는 절대 척도는 아닌 것 같음.

1. 수신 대기 상태 확인

2번째 열의 IP:포트는 로컬(내PC)의 값이고, 3번째 열의 IP:포트 값이 원격PC의 값이 된다.

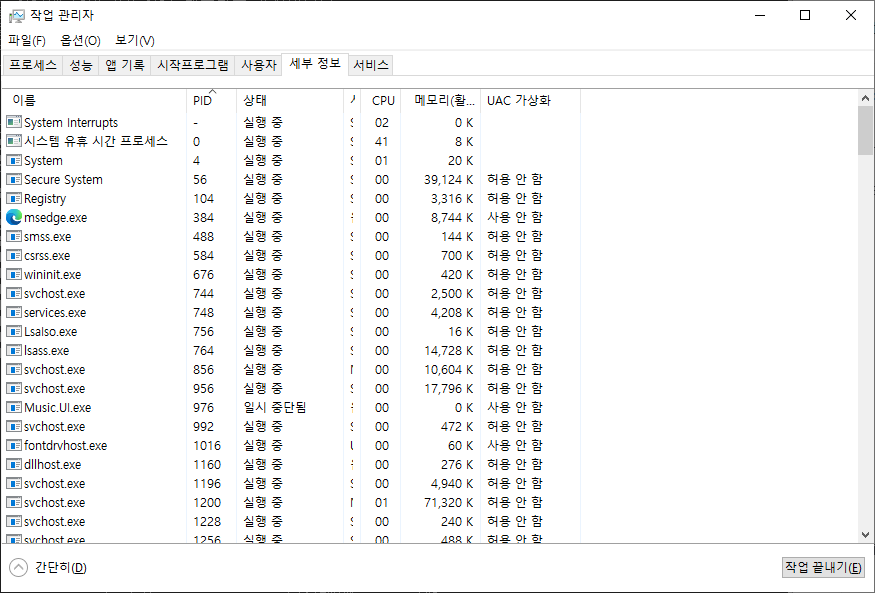

5번째 열의 숫자값은 PID 값으로 작업관리자에서 어떤 프로세스인지 찾을 수 있다.

C:\WINDOWS\system32>netstat -ano | findstr "LISTENING" TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 856 TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4 TCP 0.0.0.0:2179 0.0.0.0:0 LISTENING 1932 TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 1200 TCP 0.0.0.0:5040 0.0.0.0:0 LISTENING 5540 TCP 0.0.0.0:5357 0.0.0.0:0 LISTENING 4 TCP 0.0.0.0:7680 0.0.0.0:0 LISTENING 3412 TCP 0.0.0.0:49664 0.0.0.0:0 LISTENING 764 TCP 0.0.0.0:49665 0.0.0.0:0 LISTENING 676 TCP 0.0.0.0:49666 0.0.0.0:0 LISTENING 1388 TCP 0.0.0.0:49667 0.0.0.0:0 LISTENING 1704 TCP 0.0.0.0:49668 0.0.0.0:0 LISTENING 2288 TCP 0.0.0.0:49669 0.0.0.0:0 LISTENING 3128 TCP 0.0.0.0:49672 0.0.0.0:0 LISTENING 7482. 연결 상태 확인

C:\WINDOWS\system32>netstat -ano | findstr "ESTABLISHED" TCP 0.0.0.0:3389 0.0.0.0:51221 ESTABLISHED 1200 TCP 0.0.0.0:3389 62.233.50.237:34803 ESTABLISHED 1200 TCP 0.0.0.0:54112 20.198.119.84:443 ESTABLISHED 3480 TCP 0.0.0.0:54856 20.191.166.80:443 ESTABLISHED 6248 TCP 0.0.0.0:54881 20.189.173.15:443 ESTABLISHED 3843. 작업관리자에서 해당 PID 프로세스 찾기

작업표시줄에서 오른쪽 마우스 클릭해서 작업관리자를 열거나, Ctrl+Alt+Esc를 눌러서 열 수 있다.

프로세스 탭에서는 이름만 볼 수 있으니, 세부 정보 탭을 선택하여 해당 PID 값이 어떤 프로세스인지 확인할 수 있다.

4. 아래와 같이 프로세스 이름까지 조회할 수 있으나, 줄바꿈되어 표시되기 때문에 findstr로 찾을 수 없다.

C:\WINDOWS\system32>netstat -bno 활성 연결 프로토콜 로컬 주소 외부 주소 상태 PID TCP 0.0.0.0:3389 0.0.0.0:51221 ESTABLISHED 1200 TermService [svchost.exe] TCP 0.0.0.0:3389 62.233.50.237:15601 ESTABLISHED 1200 TermService [svchost.exe] TCP 0.0.0.0:3389 82.223.13.141:19971 SYN_RECEIVED 1200 TermService C:\WINDOWS\system32>netstat -abno 활성 연결 프로토콜 로컬 주소 외부 주소 상태 PID TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 856 RpcSs [svchost.exe] TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4 소유권 정보를 가져올 수 없습니다. TCP 0.0.0.0:2179 0.0.0.0:0 LISTENING 1932 [vmms.exe]netstat 명령어 설명

C:\WINDOWS\system32>netstat /? 프로토콜 통계와 현재 TCP/IP 네트워크 연결을 표시합니다. NETSTAT [-a] [-b] [-e] [-f] [-n] [-o] [-p proto] [-r] [-s] [-t] [-x] [-y] [interval] -a 모든 연결 및 수신 대기 포트를 표시합니다. -b 각 연결 또는 수신 대기 포트 생성과 관련된 실행 파일을 표시합니다. 잘 알려진 실행 파일이 여러 독립 구성 요소를 호스팅할 경우 연결 또는 수신 대기 포트 생성과 관련된 구성 요소의 시퀀스가 표시됩니다. 이러한 경우에는 실행 파일 이름이 아래 [] 안에 표시되고 위에는 TCP/IP에 도달할 때까지 호출된 구성 요소가 표시됩니다. 이 옵션은 시간이 오래 걸릴 수 있으며 사용 권한이 없으면 실패합니다. -e 이더넷 통계를 표시합니다. 이 옵션은 -s 옵션과 함께 사용할 수 있습니다. -f 외부 주소의 FQDN(정규화된 도메인 이름)을 표시합니다. -n 주소 및 포트 번호를 숫자 형식으로 표시합니다. -o 각 연결의 소유자 프로세스 ID를 표시합니다. -p proto proto로 지정한 프로토콜의 연결을 표시합니다. proto는 TCP, UDP, TCPv6 또는 UDPv6 중 하나입니다. -s 옵션과 함께 사용하여 프로토콜별 통계를 표시할 경우 proto는 IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP 또는 UDPv6 중 하나입니다. -q 모든 연결, 수신 대기 포트 및 바인딩된 비수신 대기 TCP 포트를 표시합니다. 바인딩된 비수신 대기 포트는 활성 연결과 연결되거나 연결되지 않을 수도 있습니다. -r 라우팅 테이블을 표시합니다. -s 프로토콜별 통계를 표시합니다. 기본적으로 IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP 및 UDPv6에 대한 통계를 표시합니다. -p 옵션을 사용하여 기본값의 일부 집합에 대한 통계만 지정할 수 있습니다. -t 현재 연결 오프로드 상태를 표시합니다. -x NetworkDirect 연결, 수신기 및 공유 끝점을 표시합니다. -y 모든 연결에 대한 TCP 연결 템플릿을 표시합니다. 다른 옵션과 함께 사용할 수 없습니다. interval 다음 화면으로 이동하기 전에 지정한 시간(초) 동안 선택한 통계를 다시 표시합니다. 통계 다시 표시를 중지하려면 <Ctrl+C>를 누르세요. 이 값을 생략하면 현재 구성 정보가 한 번만 출력됩니다.728x90반응형'IT' 카테고리의 다른 글

[UiPath교육과정] AI기반 빅데이터 분석과 RPA 활용 프로젝트 (0) 2022.12.12 [삼성SDS Brity RPA 교육과정] AI와 RPA기반 웹 서비스 자동화 개발과정 (0) 2022.12.12 macOS Ventura 25일 공개 (0) 2022.10.31 윈도우10 에서 Hyper-v 사용 설정하기 (0) 2022.10.27 아이폰 14 시리즈 간단 소개 및 가격표 (0) 2022.10.24